配置SAML认证源

认证源

# 概述

为方便企业用户的认证登录,IDaaS平台支持配置SAML协议作为认证源,用户可以通过SAML协议认证登录各应用系统,为企业用户带来更简易便捷的登录方式和更好的用户体验。

本章节为您介绍配置SAML认证源的相关操作。

# 前提条件

拥有第三方身份提供商(IDP)的应用系统权限,且该身份提供商支持SAML认证。

拥有IDaaS企业中心平台的管理员权限。

# 操作步骤

# 获取IDaaS sp元数据

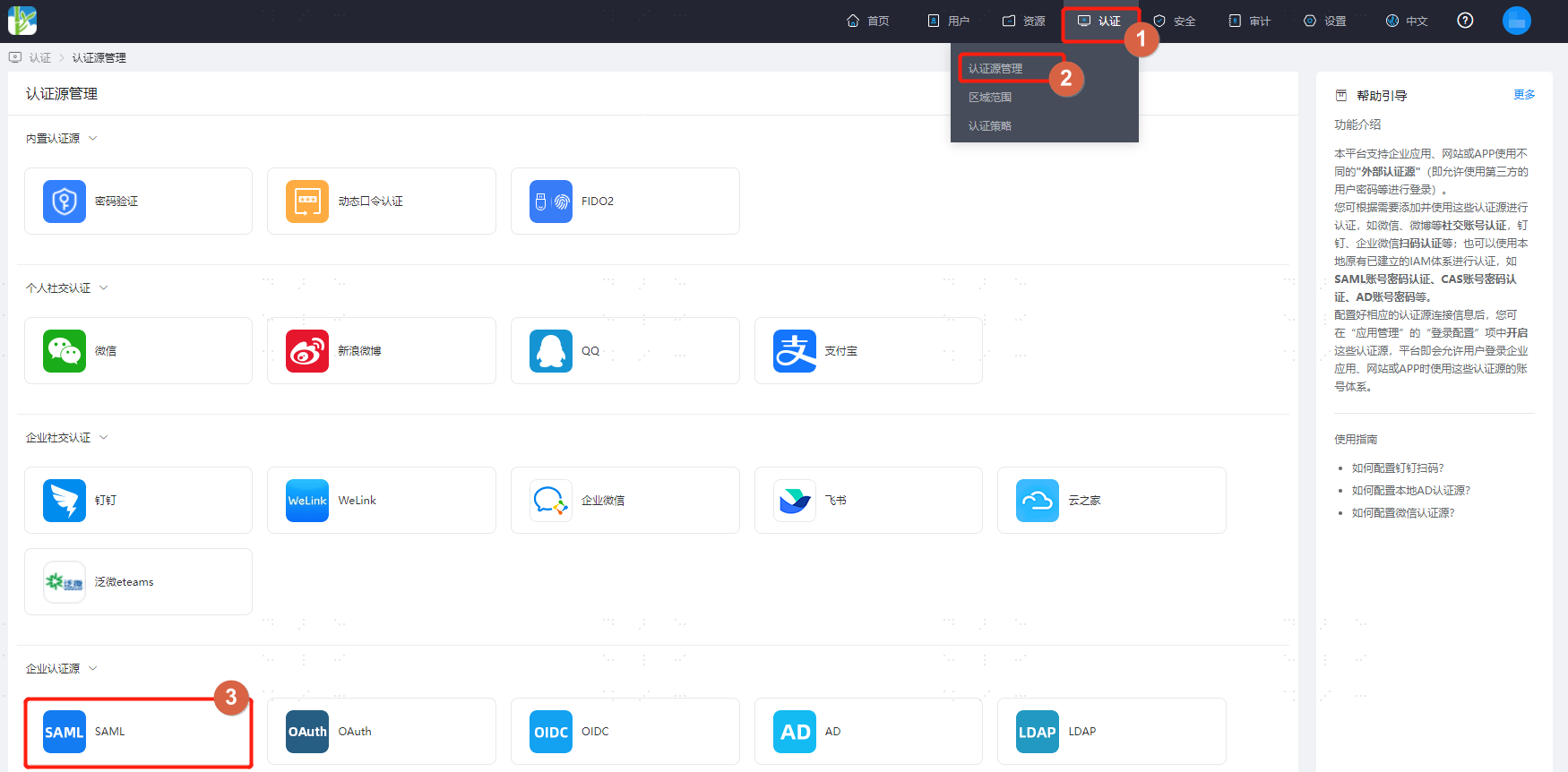

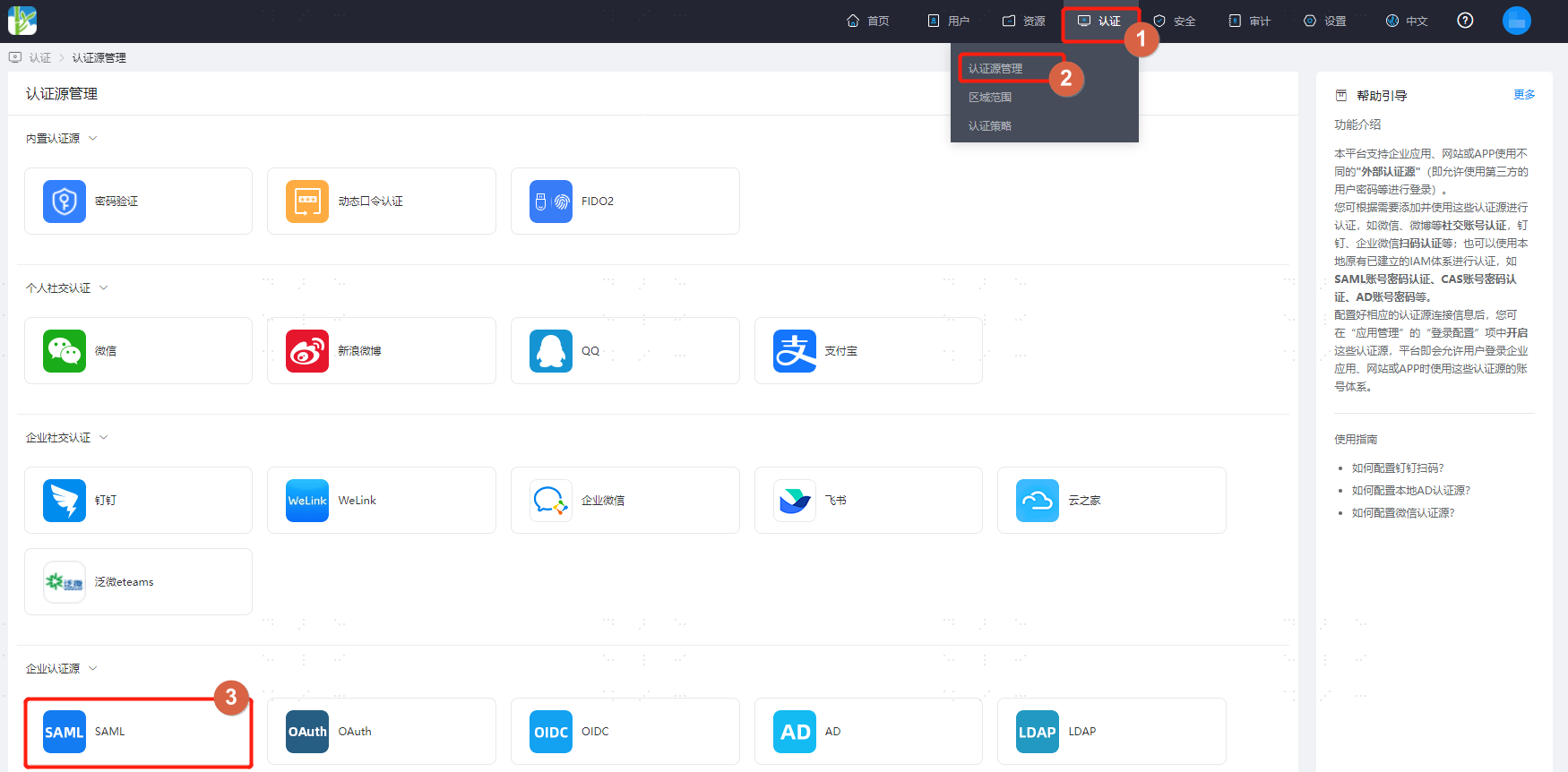

登录IDaaS企业中心平台,在上方导航栏选择 “认证 > 认证源管理” ,进入SAML认证源页面。

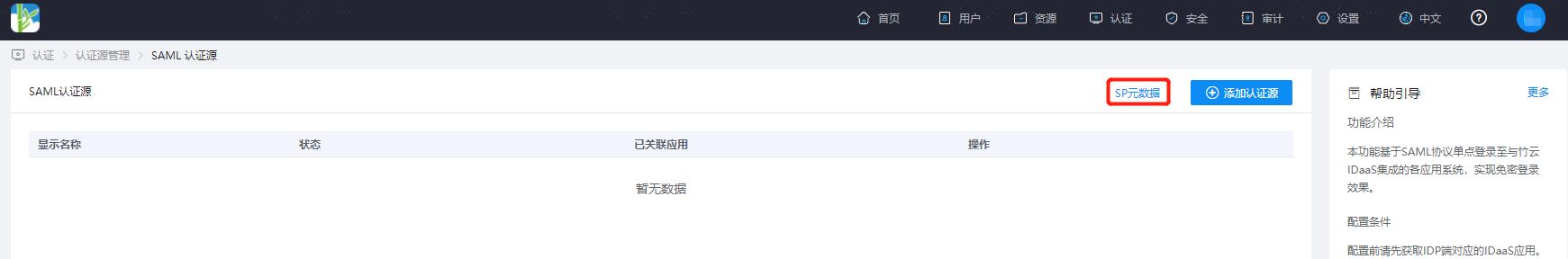

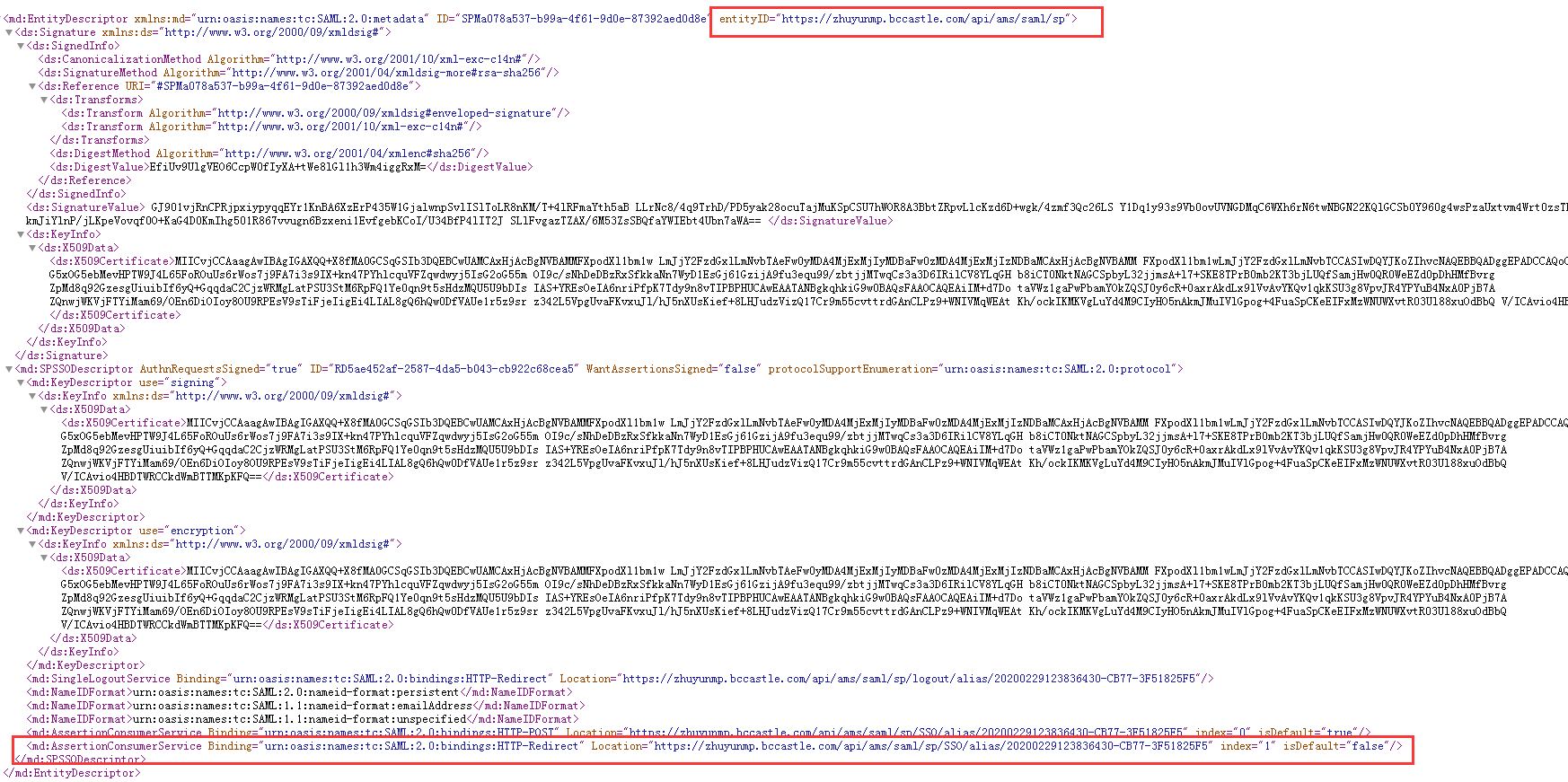

在SAML认证源页面单击 “SP元数据” 下载及查看元数据。

# 第三方SAML认证平台配置

- 在第三方平台创建接入方式为SAML 2.0的应用,结合IDaaS平台获取的元数据完善应用的相关信息,详细操作请参考各平台的相关文档。

- 获取新建应用的IDP元数据文件。

- 为用户授予新建应用的访问权限。

# IDaaS平台配置SAML认证源

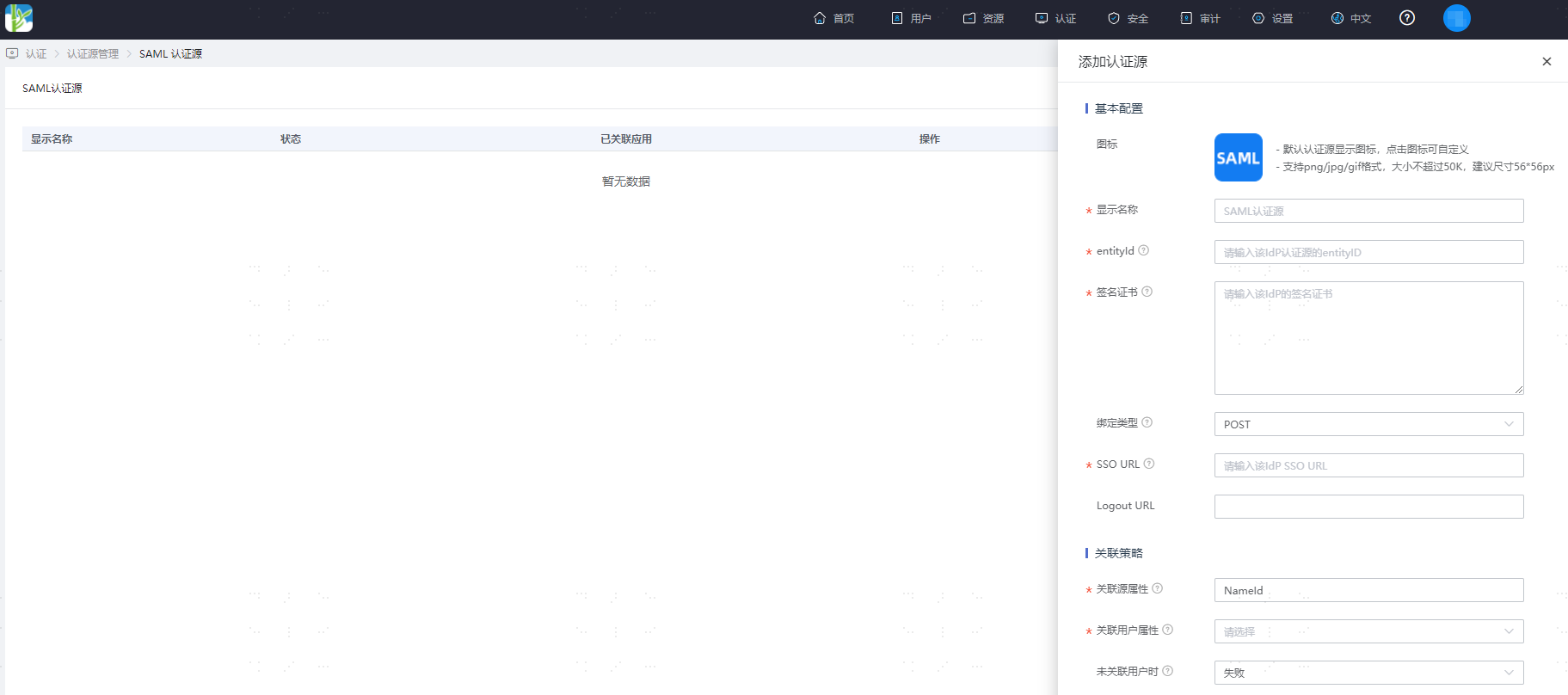

登录IDaaS企业中心平台,在上方导航栏选择 “认证 > 认证源管理” ,进入SAML认证源页面单击 “添加认证源” 。

参考下表配置SAML认证源关键参数。

参数 说明 显示名称 自定义认证源显示名称 entityId 在第三方平台新建应用的IDP元数据文件中的entityID 签名证书 在第三方平台新建应用的IDP元数据文件中的Certificate 绑定类型 IdP中的SingleSignOnService地址支持的绑定类型。 SSO URL 在第三方平台新建应用的IDP元数据文件中的Identity Provider Single Sign-On URL Logout URL 应用的全局退出地址 关联源属性 Okta中用户唯一属性名 关联用户属性 IDaaS中用户维护唯一属性名 未关联用户时 失败,或自动创建用户 IDaaS中用户名要和第三方平台中的授权账号一致。

未关联用户时:即第三方平台返回的用户信息的关联源属性与IDaaS中的关联用户属性不一致时,没有关联到系统用户时,可选配置项如下。

失败:设置为 “失败” ,即该用户不允许认证通过。

自动创建用户:设置为 “自动创建用户” ,可选择是否更新已存在的属性,同时单击 “添加映射” 根据映射规则和关联属性把第三方平台中的用户属性映射到IDaaS的用户属性上并创建用户,使该用户通过认证。

属性说明如下:

- 用户属性名:下拉选择IDaaS中用户属性。

- 映射类型: 选择认证源属性。

- 认证源属性名:第三方平台用户属性。