配置OIDC认证源

认证源

# 概述

为方便企业用户的认证登录,IDaaS平台支持配置OIDC协议作为认证源,用户可以通过OIDC协议认证登录各应用系统,为企业用户带来更简易便捷的登录方式和更好的用户体验。

本章节为您介绍配置OIDC认证源的相关操作。

# 前提条件

- 拥有第三方身份提供商(IDP)的应用系统权限,且该身份提供商支持OIDC认证。

- 拥有IDaaS企业中心平台的管理员权限。

# 操作步骤

# 第三方OIDC认证平台配置

- 在第三方平台创建接入方式为OIDC的应用,完善应用的相关信息,详细操作请参考各平台的相关文档。

- 为用户授予新建应用的访问权限。

# IDaaS平台配置OIDC认证源

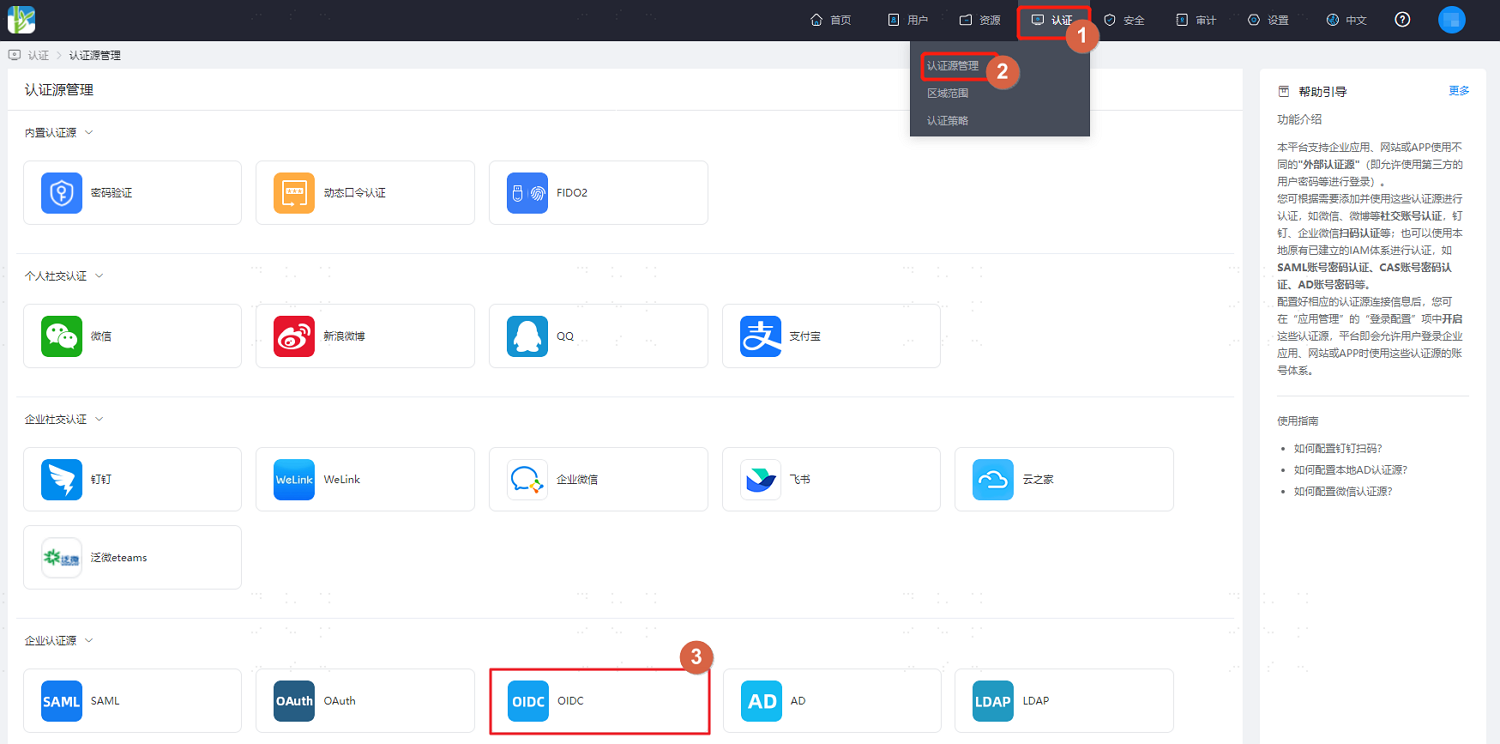

登录IDaaS企业中心平台,在上方导航栏选择 “认证 > 认证源管理” ,进入OIDC认证源页面单击 “添加认证源” 。

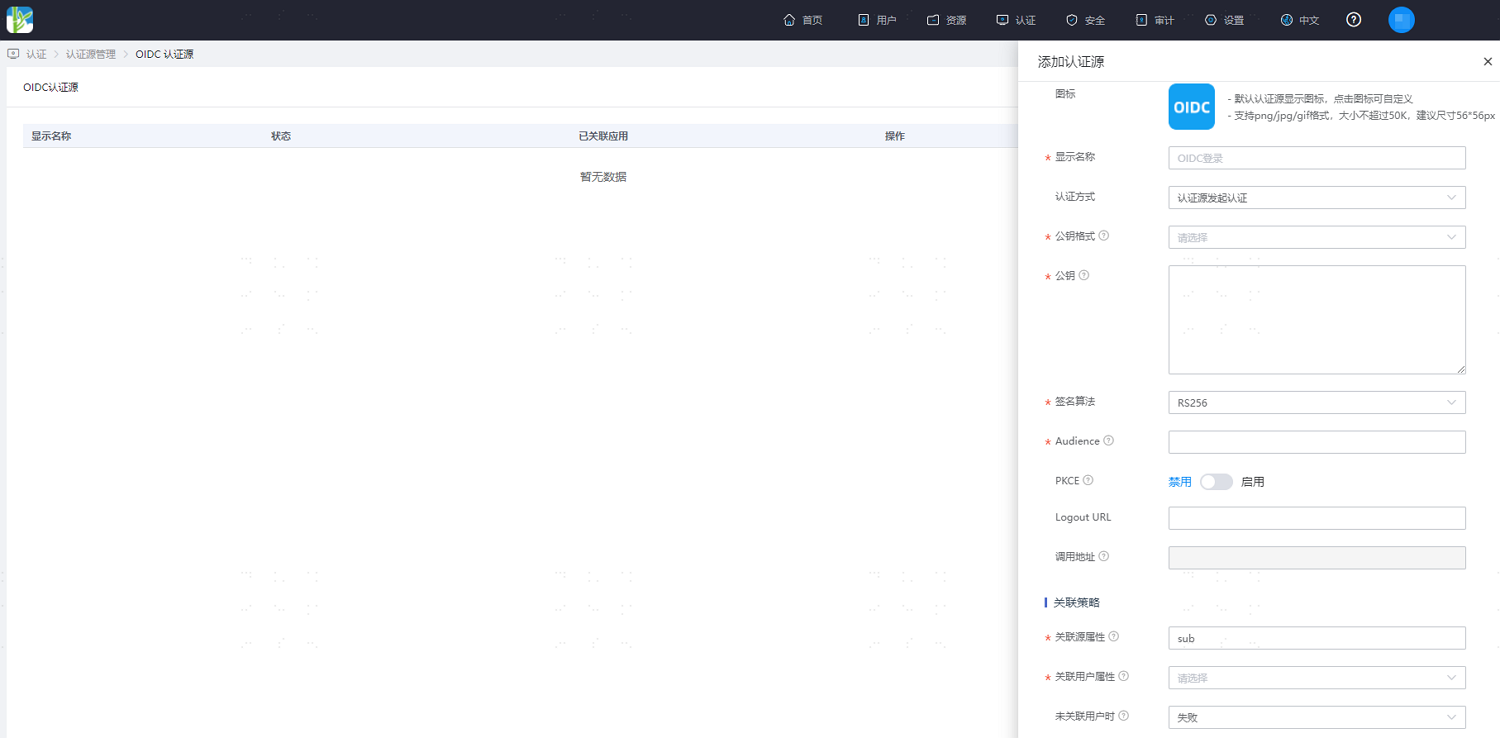

参考界面提示配置OIDC认证源参数,关键参数说明如下。

参数 说明 公钥 在OIDC的jwks_uri中获取或由认证源管理员提供,与公钥格式相匹配。

公钥格式为JWKURL时,公钥为https://{Okta域名}/oauth2/v1/keys。

公钥格式为JSON格式公钥时,公钥为https://{Okta域名}/oauth2/v1/keys 中的value值。流程类型 当认证方式选择 “主动发起认证” 时有此配置,根据应用配置选择对应的流程类型,如授权码模式,可在下拉框选择。 response Type 可选配置且仅当认证方式选择 “主动发起认证” 时有此配置,默认为code。 scope 当认证方式选择 “主动发起认证” 时有此配置,对应OIDC认证源端scopes的配置,必须包含“openid”,如openid email。 authrozationUrl 当认证方式选择 “主动发起认证” 时有此配置,对应OIDC认证源端 “authorization_endpoint” 的值。 clientld 当认证方式选择 “主动发起认证” 时有此配置,对应OIDC认证源端 “Client ID” 的值。 Audience 当认证方式选择 “认证源发起认证” 时有此配置,在OIDC应用端获取配置时包含此字段参数。 LogoutUrl 可选配置,应用的全局退出地址,在应用端获取。 调用地址 系统默认生成。对应应用的Login redirect URIs参数。 关联源属性 OIDC认证源端用户的唯一属性。如email。 关联用户属性 OIDC认证源对接IDaaS的映射属性。如邮箱,可在下拉框选择。 未关联用户时 当用户使用OIDC认证源登录成功后,如未关联到系统用户时,可以根据该设置进行操作,如自动创建用户,可在下拉框选择。 未关联用户时:即第三方平台返回的用户信息的关联源属性与IDaaS中的关联用户属性不一致时,没有关联到系统用户时,可选配置项如下。

失败:设置为 “失败” ,即该用户不允许认证通过。

自动创建用户:设置为 “自动创建用户” ,可选择是否更新已存在的属性,同时单击 “添加映射” 根据映射规则和关联属性把第三方平台中的用户属性映射到IDaaS的用户属性上并创建用户,使该用户通过认证。

属性说明如下:

- 用户属性名:下拉选择IDaaS中用户属性。

- 映射类型: 选择认证源属性。

- 认证源属性名:第三方平台用户属性。