配置Kerberos认证源

认证源

# 概述

为方便企业用户的认证登录,IDaaS平台支持配置Kerberos协议作为认证源,用户可以通过Kerberos协议认证登录各应用系统,为企业用户带来更简易便捷的登录方式和更好的用户体验。当前仅在2E场景支持此功能。

本章节为您介绍配置Kerberos认证源的相关操作。

# 前提条件

- 已创建AD域服务器,且IDaaS公云服务可以访问到AD服务。

- 拥有IDaaS企业中心平台的管理员权限。

# 操作步骤

# AD服务配置

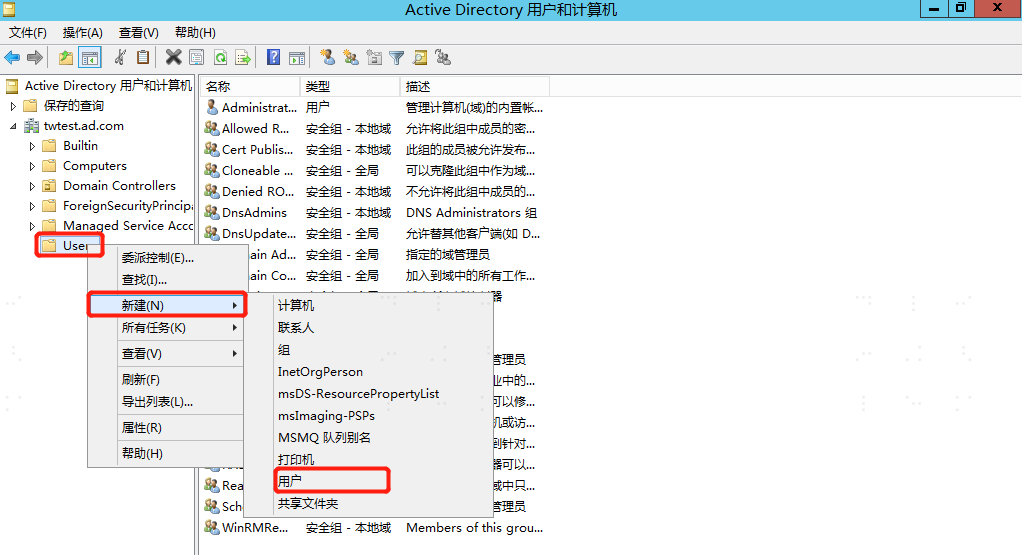

打开Active Directory用户和计算机,在AD域User下新建用户及密码,设置密码永不过期。

在AD服务器下进入cmd,执行以下命令生成spn。

setspn -A HTTP/{IDaaS租户域名} {新建ad用户名}1执行以下命令生成keytab文件,并在相关目录下拷贝keytab文件。

ktpass /out {文件生成的地址及文件名} /mapuser {步骤1新建的ad用户名} /princ HTTPS/{IDaaS租户域名@ad域名} /pass {步骤1新建ad用户的密码} /ptype KRB5_NT_PRINCIPAL /crypto AES256-SHA1 例如:ktpass /out c:\tomcat.keytab /mapuser gltomcat /princ HTTPS/gl1234.bccastle.com@idaas-test.com /pass P@ssw0rd /ptype KRB5_NT_PRINCIPAL /crypto AES256-SHA11

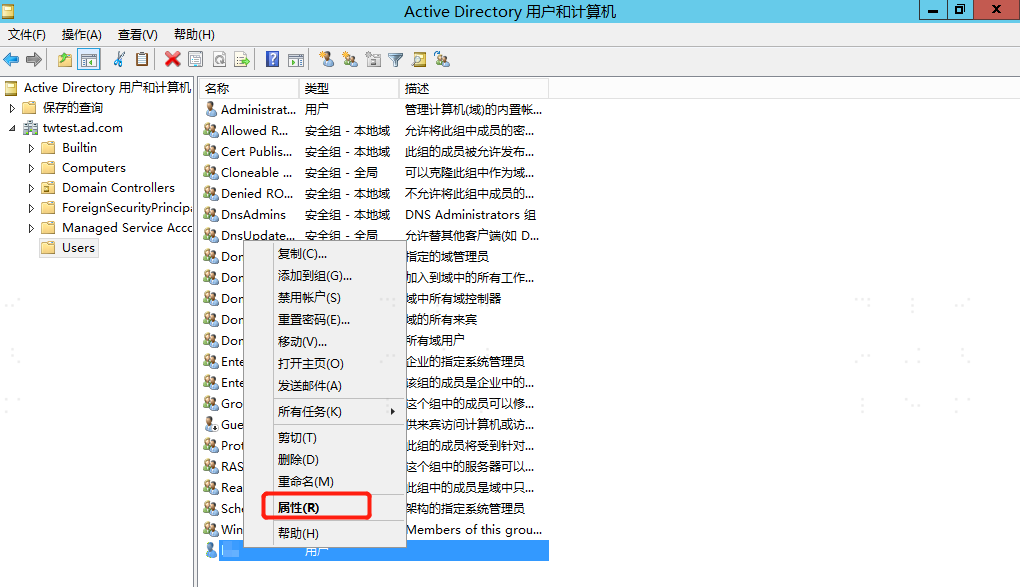

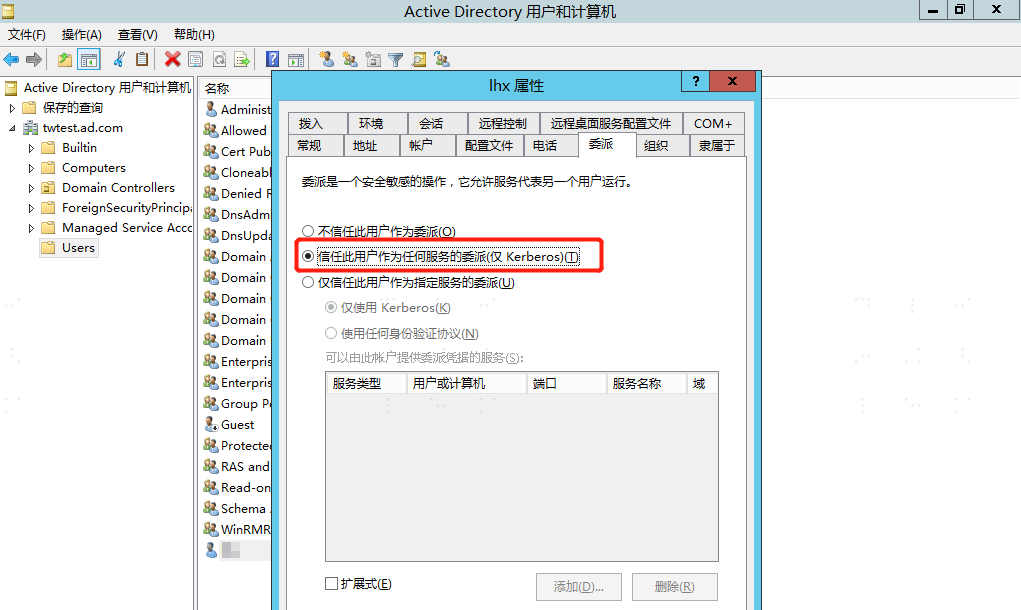

2配置完成后,右键用户选择 “属性”,切换至 “委派” 页签,选择 “信任此用户作为任何服务的委派(仅 Kerberos)” 。

选择PC端浏览器的 “Internet选项” ,切换到 “安全” 页签,选择 “受信任的站点” ,添加https://IDaaS租户域名,将租户域名添加至浏览器可信站点,租户域名在IDaaS企业中心的 "设置 > 企业信息" 中获取。

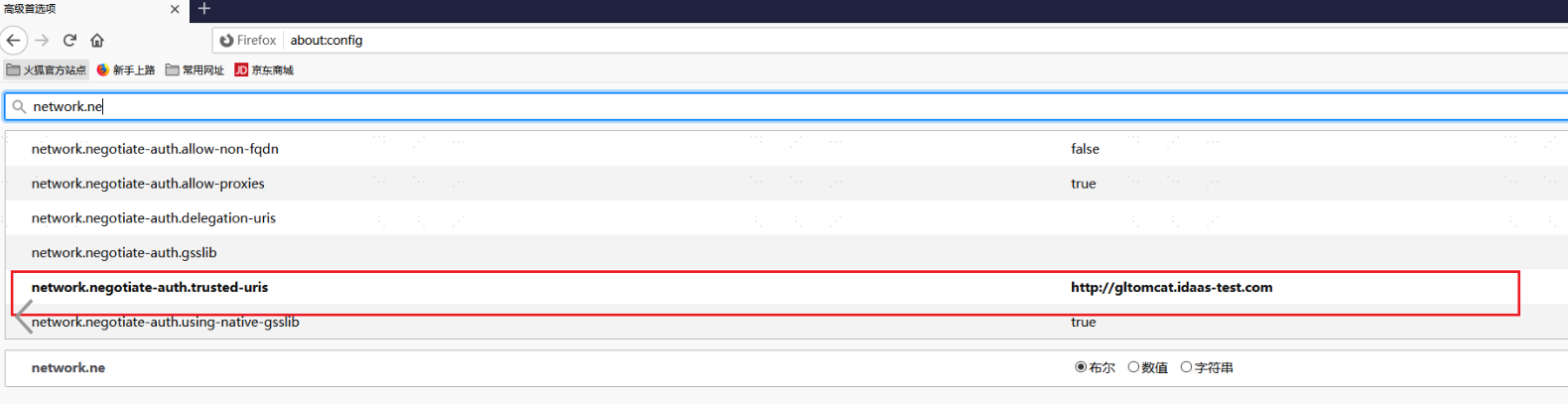

以上为谷歌、IE浏览器共用配置,如果使用火狐浏览器请参考下图补充额外配置。

# IDaaS平台配置Kerberos认证源

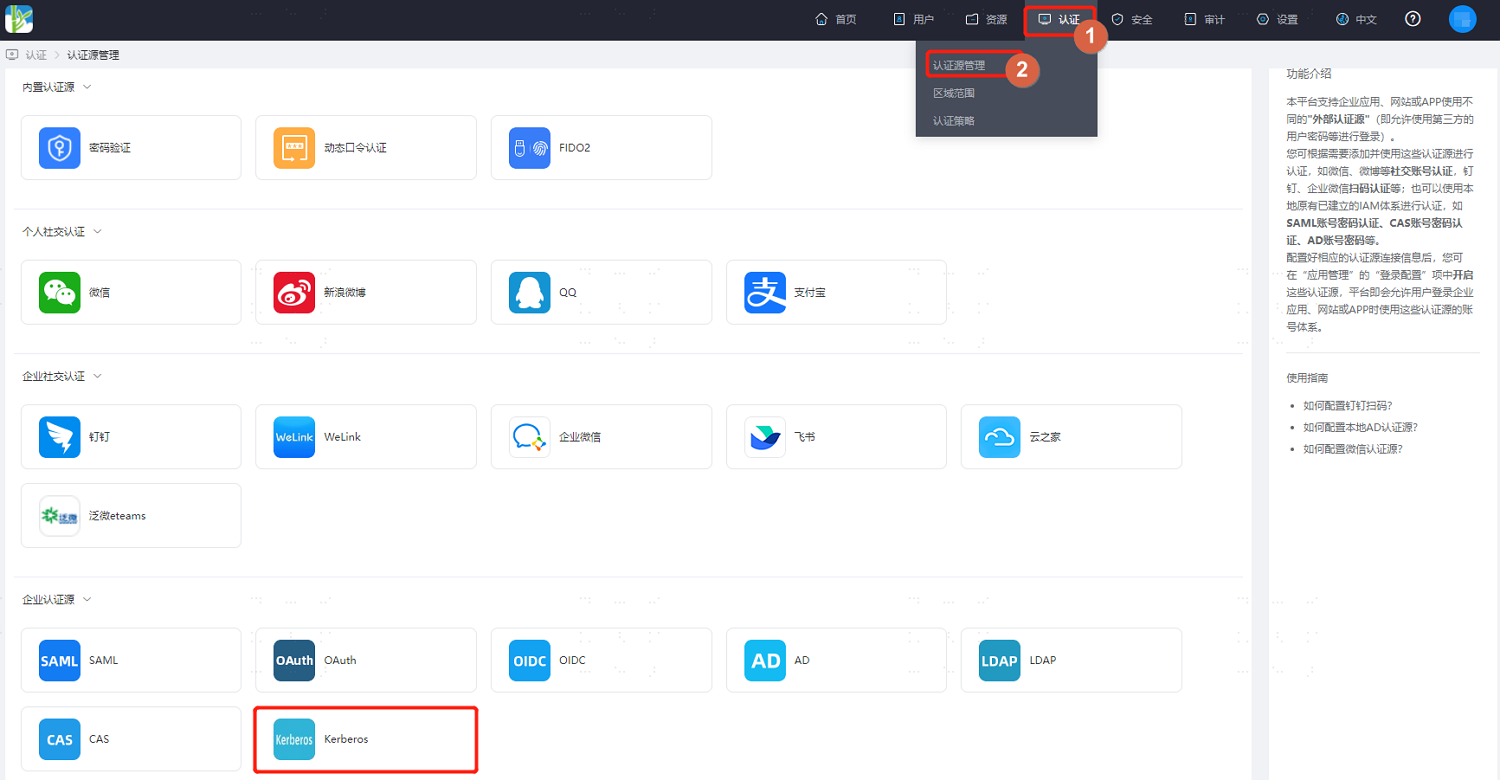

登录IDaaS企业中心平台,在上方导航栏选择 “认证 > 认证源管理” ,进入Kerberos认证源页面单击 “添加认证源” 。

参考界面提示配置Kerberos认证源参数,关键参数说明如下。

参数 说明 keytab文件 keyTab文件,从windows ad服务器上获取 关联用户属性 IDaaS用户属性字段用于关联Kerberos认证源中的用户属性,建议使用用户名关联Kerberos用户名 未关联用户时 当用户使用Kerberos认证源登录成功后,如未关联到系统用户时,可以根据该设置进行操作,设置为 “失败” ,即该用户不允许认证通过