配置AD认证源

# 概述

为方便企业用户的认证登录,IDaaS通过LDAP协议把认证指向AD域,AD通过认证后,根据AD返回的用户属性与IDaaS用户关联属性做匹配校验,验证通过即可登录IDaaS。当前仅在2E场景支持此功能。

本章节为您介绍配置AD认证源的相关操作。

# 前提条件

拥有IDaaS企业中心平台的管理员权限。

# 操作步骤

# IDaaS平台配置AD认证源

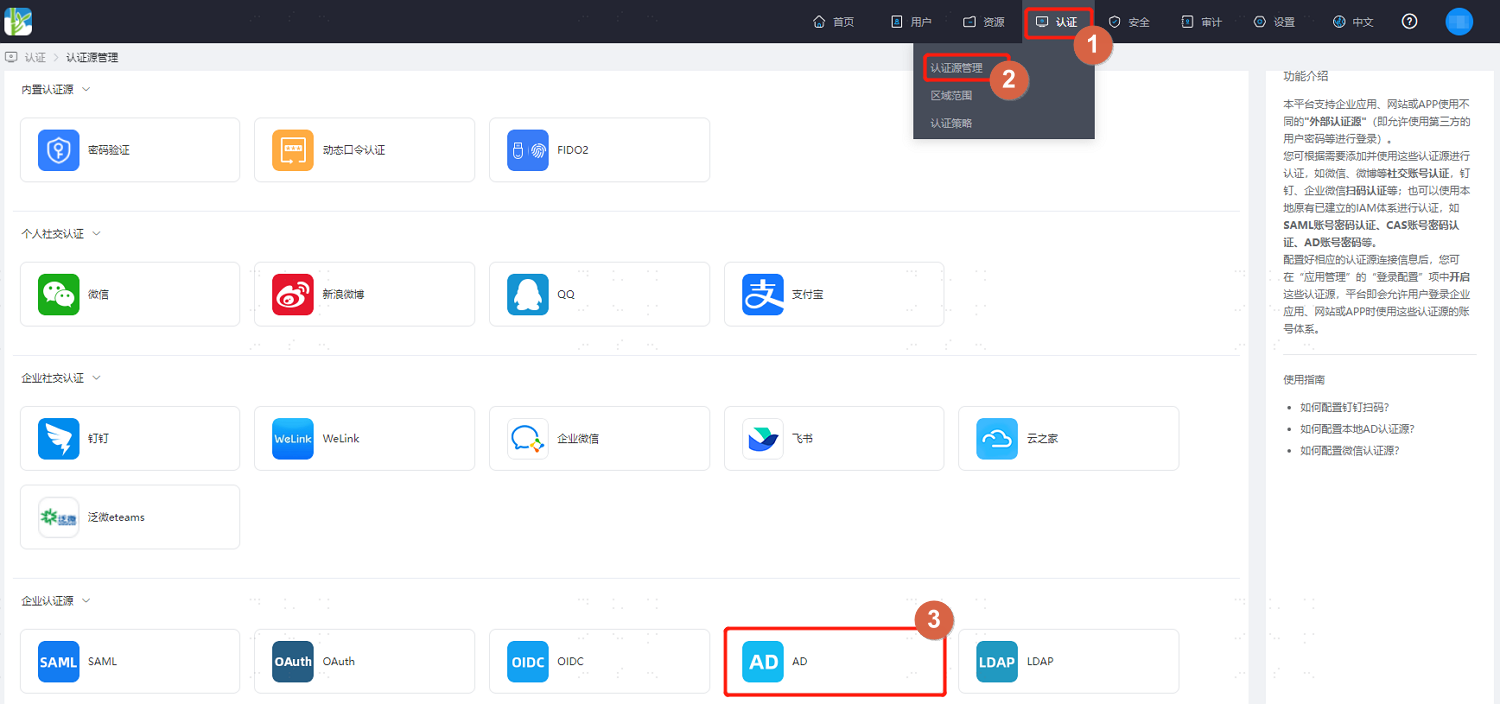

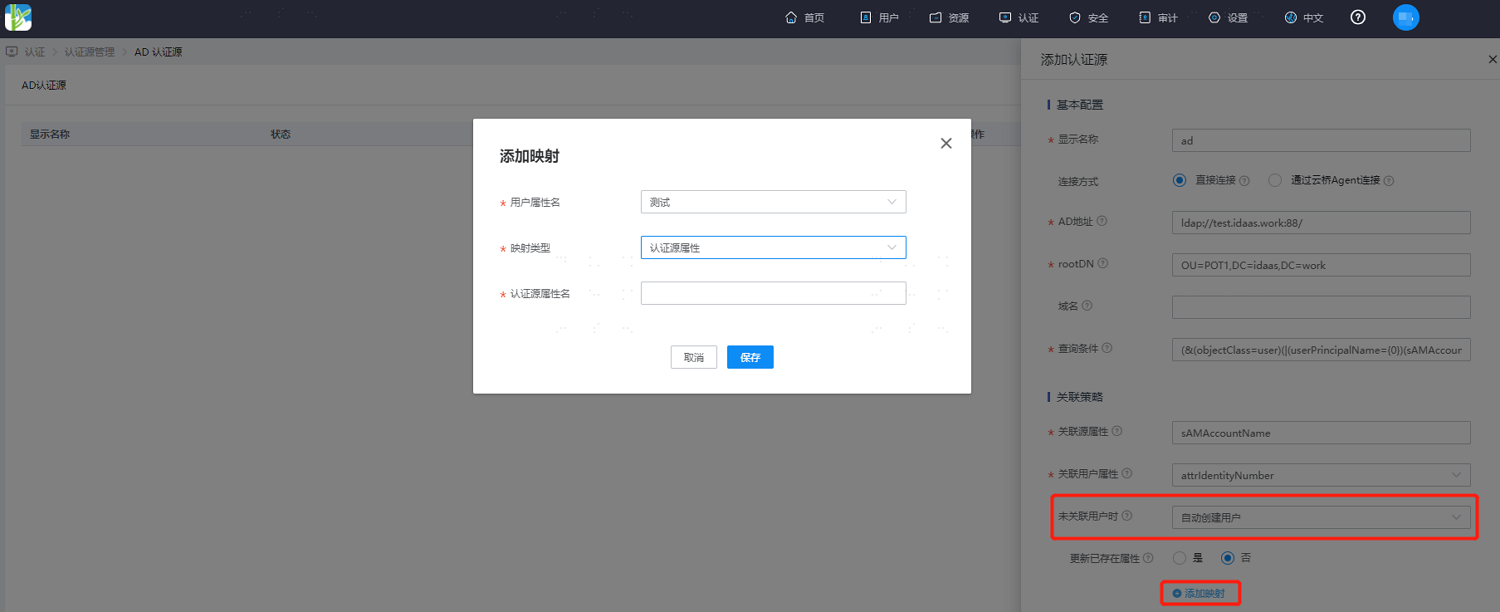

登录IDaaS企业中心平台,在上方导航栏选择 “认证 > 认证源管理” ,进入AD认证源页面单击 “添加认证源” 。

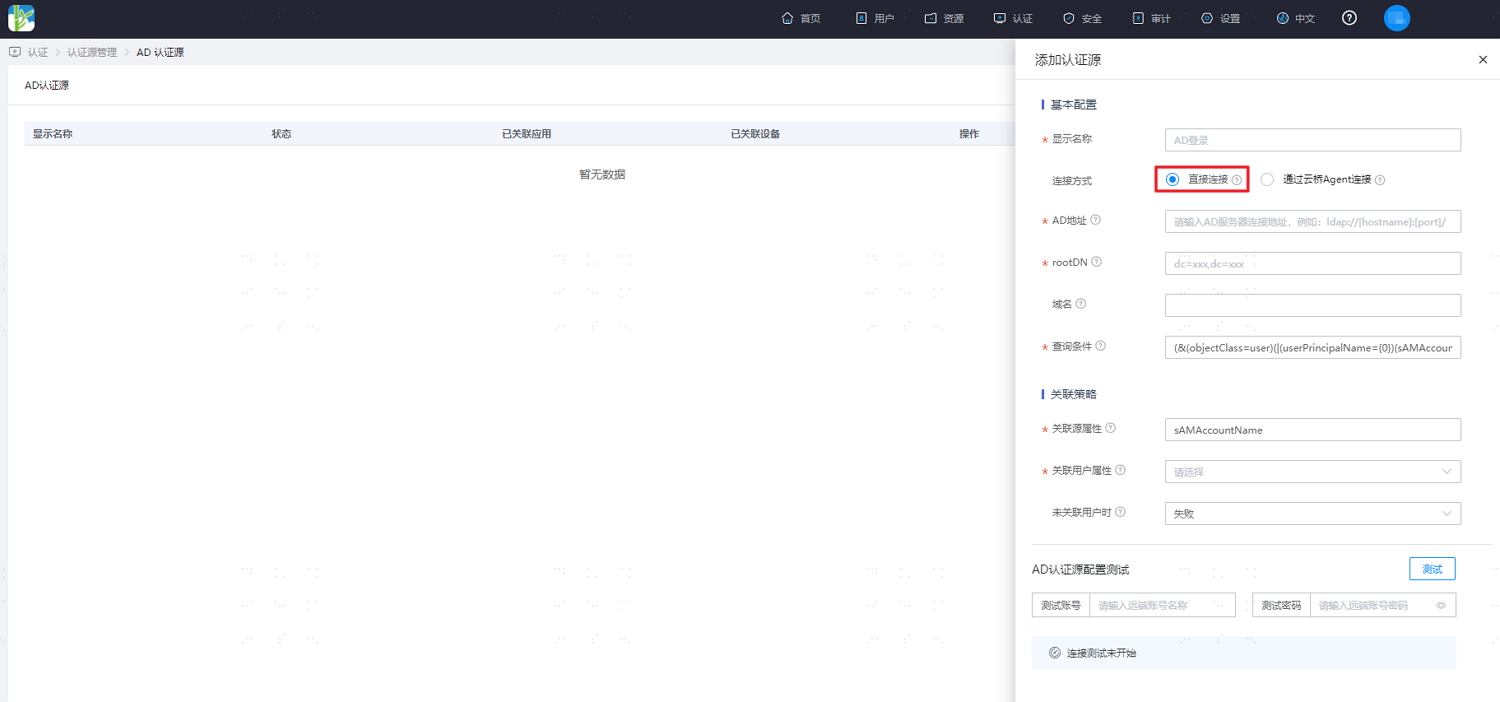

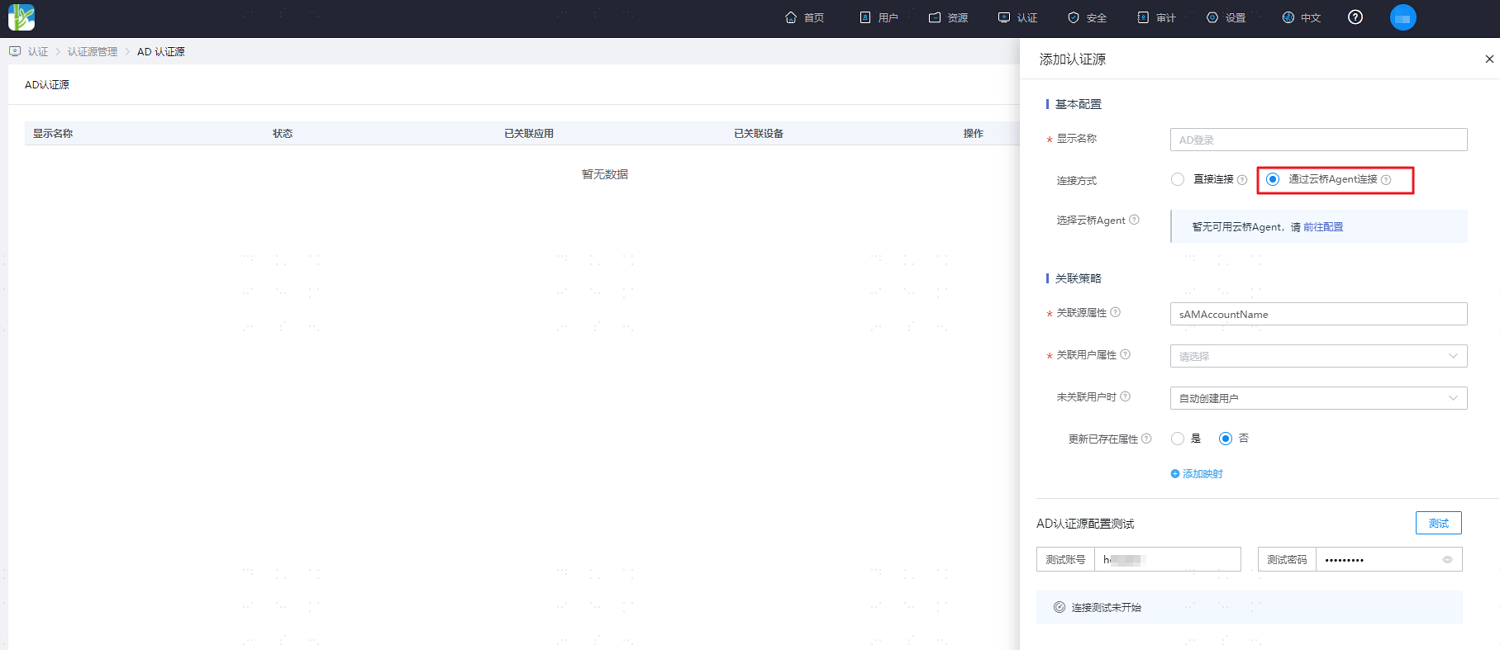

根据项目实际需求参考界面提示配置AD认证源参数,关键参数说明如下。

连接方式:配置AD服务与IDaaS服务的连接方式。

直接连接:AD服务器如果有固定的外网ip并且外网可以访问的情况,建议选择直接连接方式。

通过云桥Agent方式:AD服务器如果不能外网访问,需要通过认证源云桥访问,此时选择通过云桥Agent方式连接。

AD地址:仅配置直接连接方式时需要填写,推荐使用传输加密的方式,如ldaps://[hostname]:[port]/,使用ldaps地址默认会校验证书,您可以根据实际情况选择忽略证书校验。

关联源属性和关联用户属性的作用:取AD中用户的一个属性与IDaaS中用户的一个属性进行关系映射。如果AD返回的用户信息的该属性与IDaaS中的关联属性一致,则通过认证。

未关联用户时:如果AD返回的用户信息的源属性与IDaaS中的关联属性不一致时,可选配置项如下。

选择失败即不允许认证通过。

选择自动创建用户时,则根据映射规则和关联属性进行IDaaS用户创建,并通过认证。

待添加映射属性说明如下:

用户属性名:下拉选择IDaaS中用户属性。

映射类型: 选择映射类型。

- 选择认证源属性选项时,需在第三行认证源属性名输入栏中输入认证源返回的属性名称。

- 选择固定值选项时,需在第三行固定值输入栏中输入固定属性值。

- 选择脚本转换时,需在第三行脚本内容输入栏中输入转换脚本。关于脚本转换的语法,请参考开发映射定义里的动态脚本,脚本转换对象中常见的AD返回属性请参考下文脚本转换对象。

认证源属性名:AD服务器中的用户属性。

# 脚本转换对象

脚本对象为idp,包含AD返回的属性,其中常见属性如下:

属性名 显示名称 givenname 名 mobile 手机 sn 姓 mail 电子邮件 userPrincipalName 简称UPN,一般由账户名+@+域名组成,比如idaas@bamboocloud.com sAMAccountName 账户名 在使用脚本对象时,可以直接使用 idp.【属性名】的方式获取。例如:idp.sAMAccountName、idp.userPrincipalName。

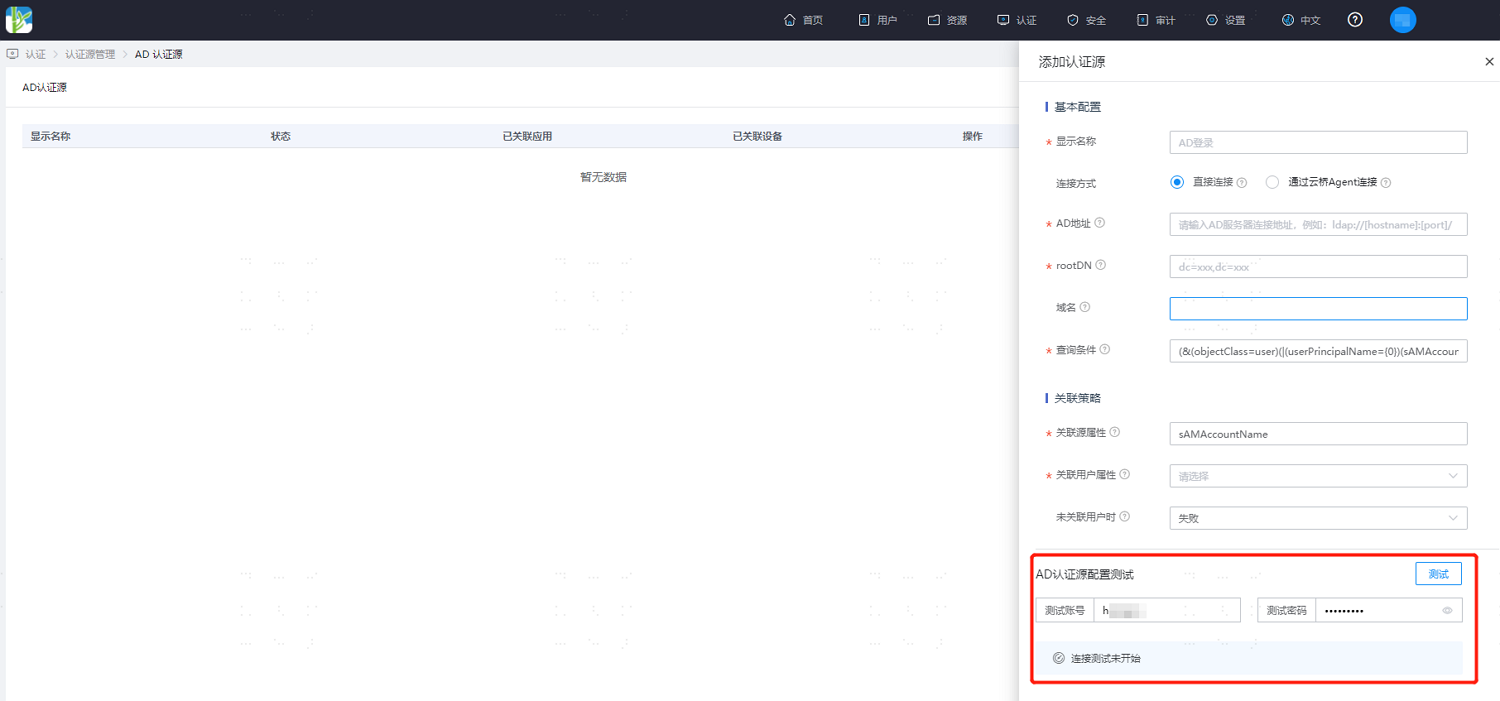

完成AD认证源参数配置后,在配置最底部输入AD用户名和密码,单击 “测试” 对AD认证源的配置以及AD服务器的连接情况进行测试,测试无误后保存配置。