认证登录企业设备

# 概述

当企业设备集成在IDaaS平台时可配置多种认证方式登录设备,例如IDaaS本地库认证、OTP认证以及使用AD的用户密码体系认证等等。

本章节指导您认证登录企业设备。

本文以深信服VPN为例进行操作说明,参考文档SANGFOR_SSLVPN_v7.1_RADIUS认证测试指导

# 前提条件

- 请检查网络设备是否可连接IDaaS的Radius服务地址。

- 拥有IDaaS企业中心平台的管理员权限。

# 操作步骤

# SANGFOR_SSL VPN配置

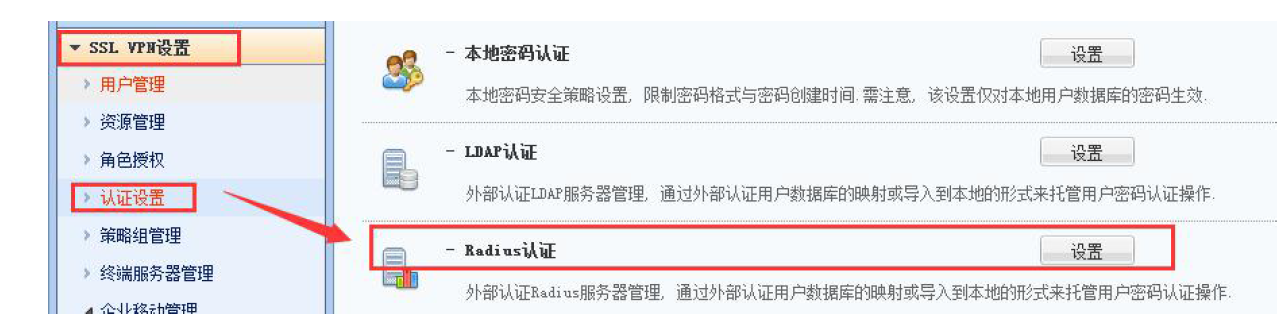

登录SANGFOR_SSL VPN,选择 “SSL VPN设置 > 认证设置” ,选择Radius认证。

新建Radius认证服务器,配置服务器基本参数,请参考下表。

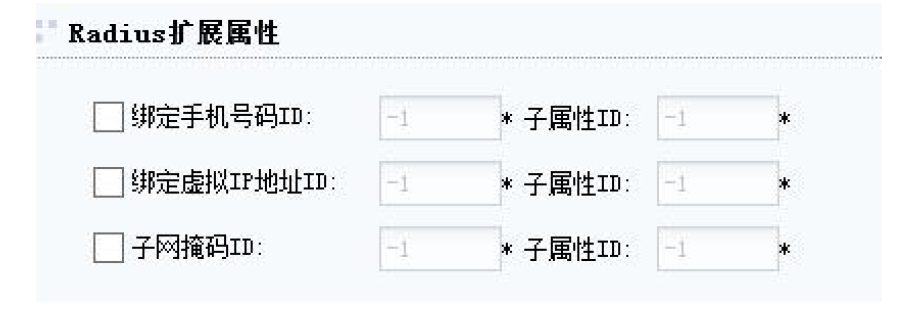

参数 说明 服务器地址 新增企业设备中在IDaaS平台获取的Radius Server+认证端口,例如:39.100.2.100:30058 认证协议 不加密协议PAP 共享密钥 与IDaaS中企业设备的共享密钥一致 字符集 默认是UTF-8,可根据实际情况进行选择,支持UTF-8和GBK 认证超时设置 认证超时的设置,根据客户需求选择启用还是禁用,根据客户需求配置超时时间,默认5s (可选)配置Radius服务器扩展属性,Radius用户绑定手机号码或者虚拟IP,需要客户RADIUS服务器设置好相应的ID字段及子属性值绑定这些信息,SSLVPN上RADIUS认证配置好对应的属性ID,在用户认证的时候会通过SSLVPN上RADIUS认证配置好的属性ID去RADIUS服务器查询对应的值,即手机号码或者虚拟IP。

Radius扩展属性主要应用于radius用户需要绑定手机号码或者虚拟IP的时候的设置,如果没有这个需求可以不进行配置。

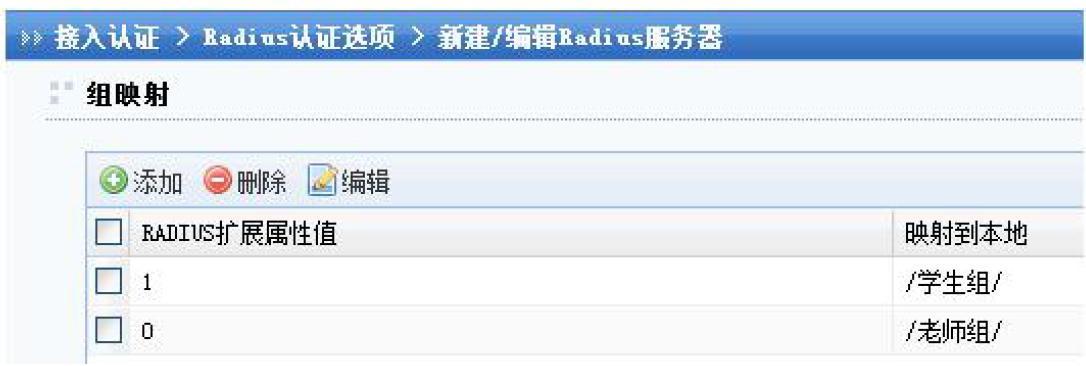

(可选)配置Radius用户组映射,当客户需要针对RADIUS上的用户的分组授权不同的资源,可以将radius上的不同用户组映射到本地不同用户组。

此处字段指RADIUS服务器上用户分组的字段名称,然后配置映射到本地对应用户组,比如RADIUS服务器上的字段1对应本地的学生组,字段0对应本地的老师组。

设置RADIUS组映射的时候,RADIUS分组信息必须由CLASS属性25携带,这样SSL VPN才能识别,进行组映射在没有配置特定的组映射的时候,RADIUS的用户会匹配默认的组映射规则,匹配到对应的用户组的权限,这个默认映射的用户组可以自行设置,然后授权需要给RADIUS用户访问的资源。

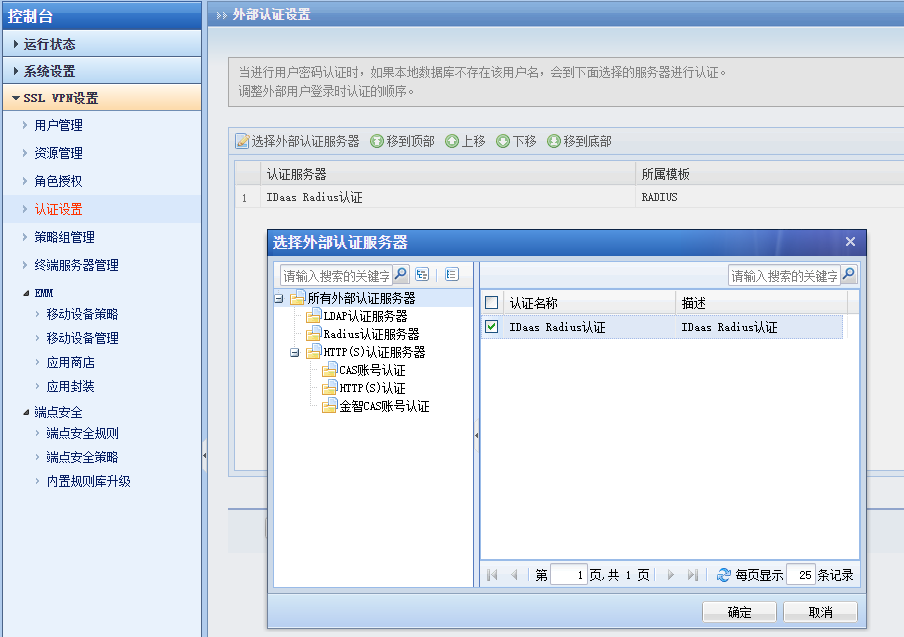

配置完成后进入 “认证策略” 页面,选择 “外部认证设置” 。

勾选此前新增的Radius认证服务器。

# 验证登录

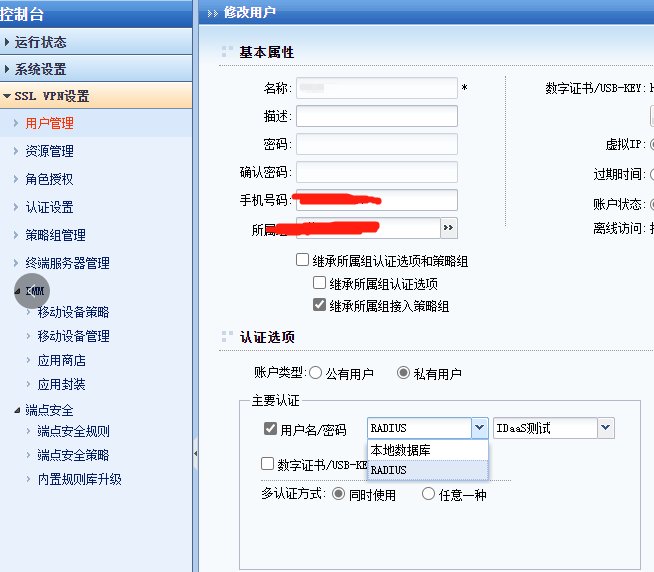

在VPN控制台选择 “SSL VPN设置 > 用户管理” ,然后编辑用户,选择主要认证方式为 “Radius” ,避免用户测试登录时首选本地数据库,影响测试结果。

在浏览器或客户端访问vpn地址,输入IDaaS的测试用户名密码即可登录,通过IDaaS企业中心或VPN控制台的用户登录日志均可查看测试登录情况。

此处的认证登录方式与新增企业设备时配置的认证源有关,当新增设备时仅配置了一次认证源,则此处只需认证一次;若新增设备时配置了二次认证源,则此处需要进行二次认证。