AWS单点登录

# 说明

本文介绍如何实现IDaaS登录AWS控制台。

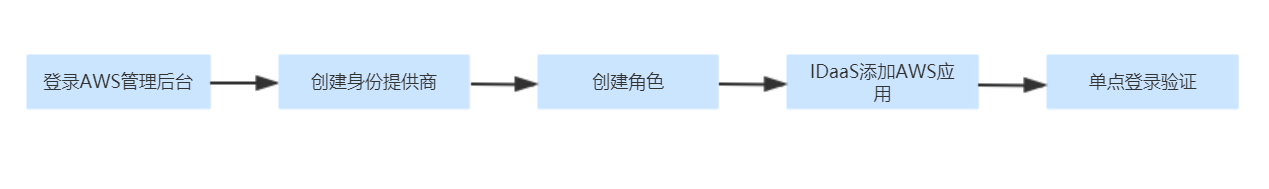

# 操作流程

# 前提条件

管理员拥有AWS账号。

管理员拥有IDaaS企业中心访问权限。

# 认证配置

# AWS控制台配置

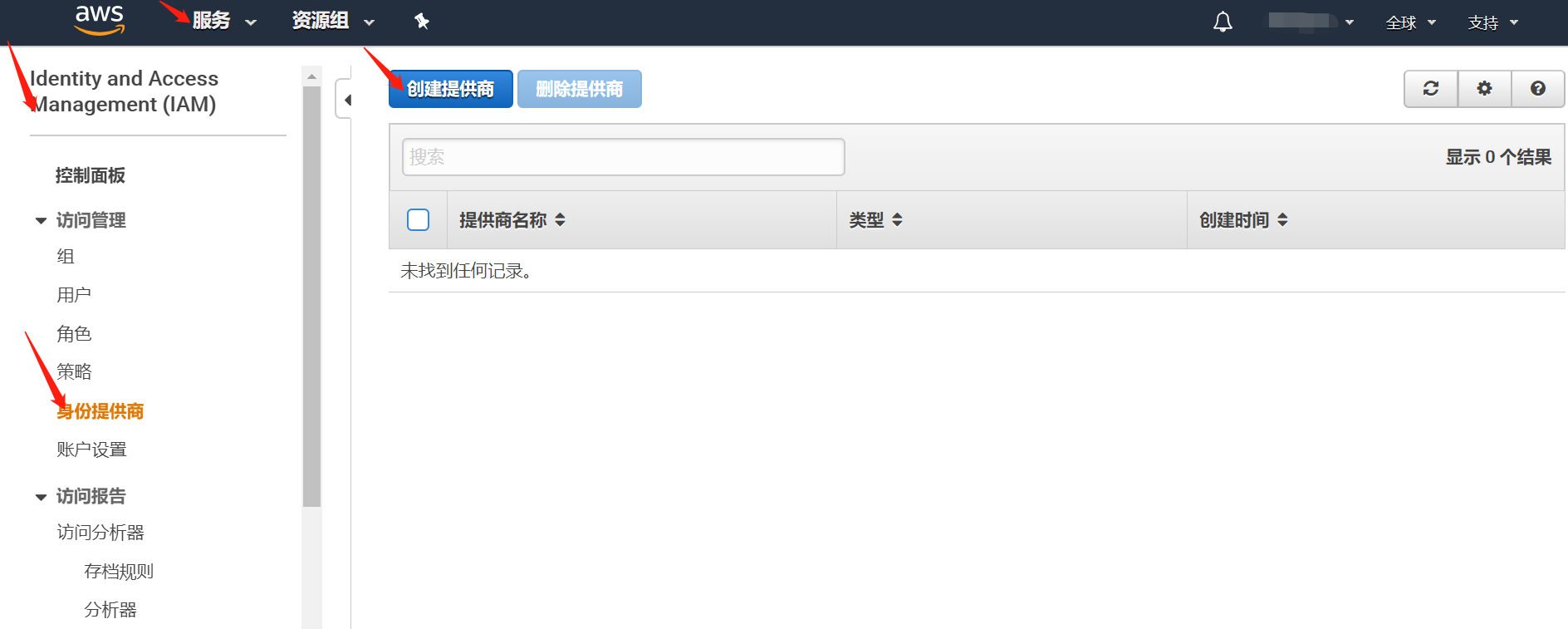

以管理员身份登录AWS控制台,单击" 服务"选项卡。在安全性,身份和合规性下,单击IAM(身份和访问管理)。

从左侧列表中,单击Identity Providers,然后单击右侧部分中的Create Provider按钮。

在" 配置提供程序"中,从下拉列表中选择"SAML作为提供程序类型",输入提供商名称,单击" 选择文件"按钮,选择已下载的IDP元数据文件,然后单击" 下一步",下载IDaaS的IDP元数据请访问 https://{your_domain}/api/v1/saml2/idp/metadata。

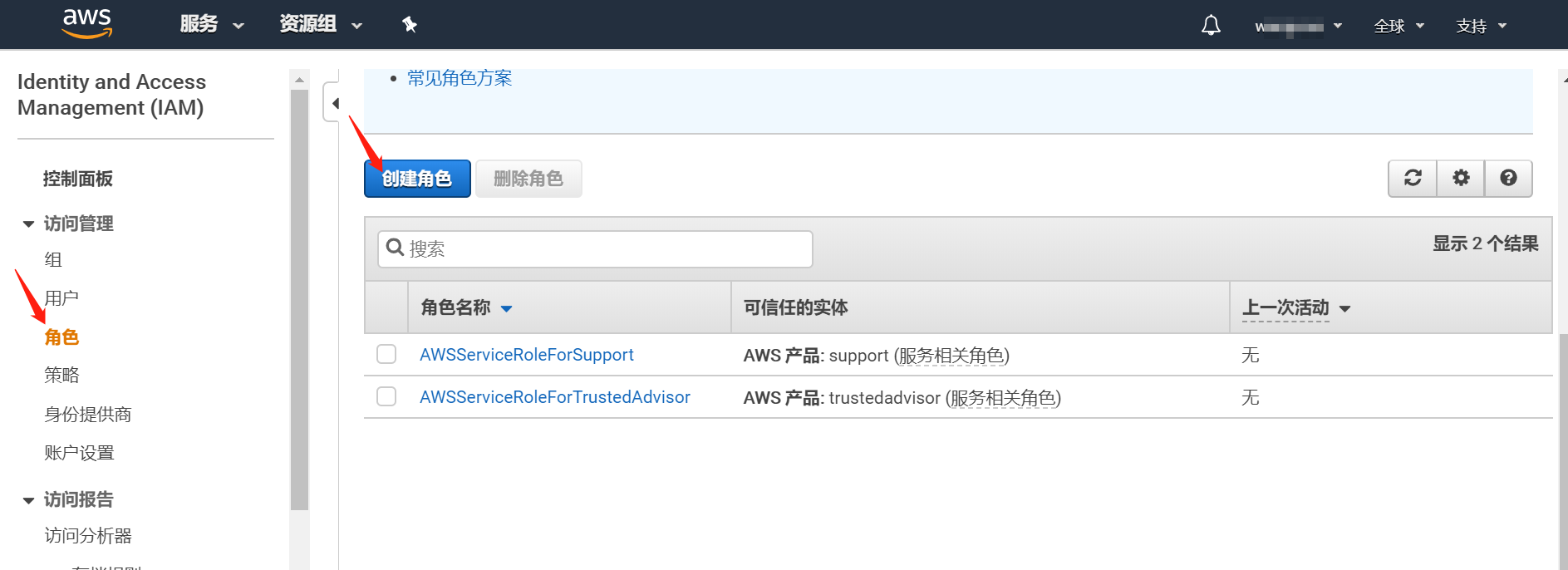

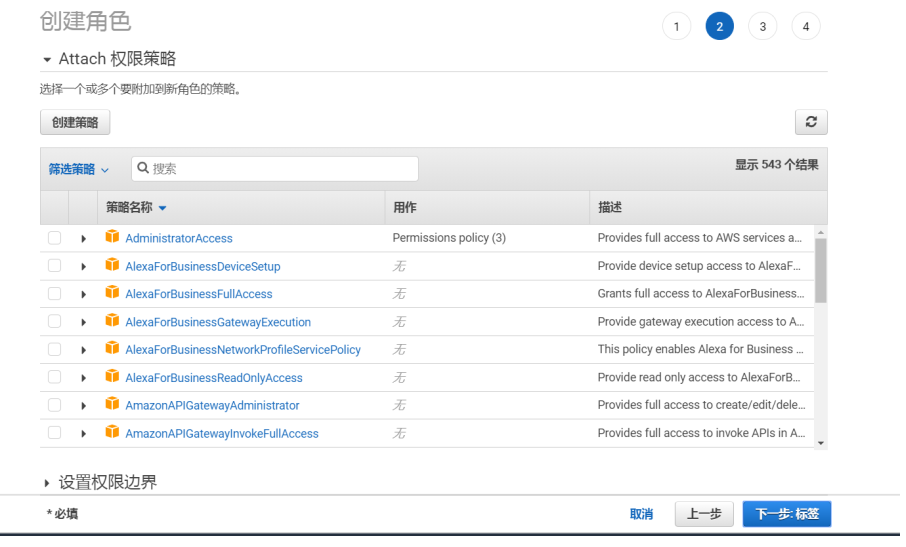

创建角色。

# IDaaS配置

登录IDaaS企业中心【资源】--》【应用】--》【预集成应用】,添加内置应用AWS。

配置应用认证参数。

根据以下地址保存对应AWS元数据xml文件,导入SP应用元数据,进行认证参数配置。

AWS元数据地址:

国际版:https://signin.aws.amazon.com/static/saml-metadata.xml

国内版:https://signin.amazonaws.cn/static/saml-metadata.xml

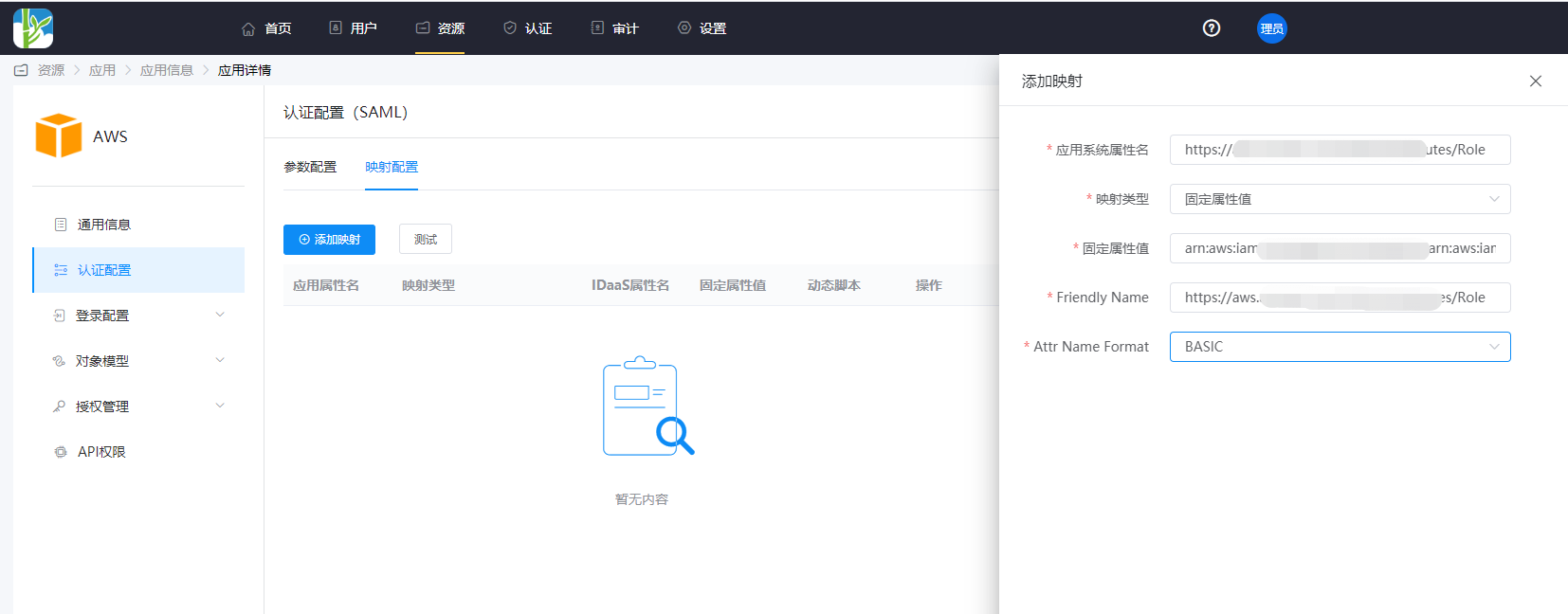

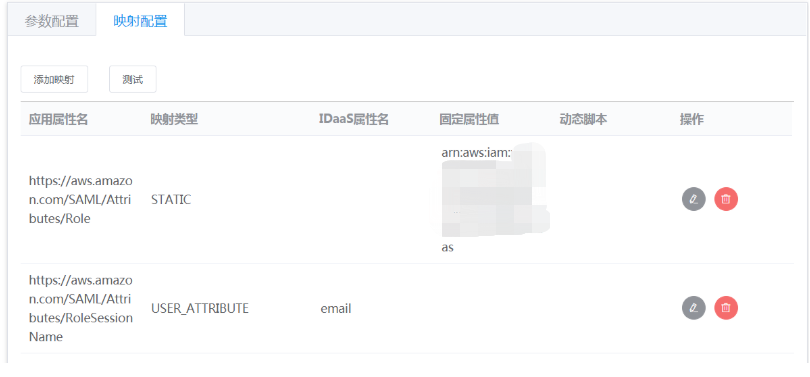

点击应用图标【认证配置】--》【映射配置】--》添加映射。

以国际版为例,下面两个属性为必传属性,AWS元数据中可获取属性名称。

国际版和国内版属性名称中的域名地址存在差异。

- https://aws.amazon.com/SAML/Attributes/Role :

arn:aws:iam::AWS Account:role/角色名,arn:aws:iam::AWS Account:saml-provider/身份供应商名

在AWS角色详情中获取该参数,用英文逗号隔开

- https://aws.amazon.com/SAML/Attributes/RoleSessionName:

- 可以选择用户邮箱属性

- 可以选择用户邮箱属性

- https://aws.amazon.com/SAML/Attributes/Role :

切换至 “授权管理-应用账号” 页签,添加账号。

# 登录验证

登录IDaaS用户中心,单击AWS logo,单点登录AWS系统。