阿里云控制台与竹云IDaaS认证集成(基于角色)

单点登录SSO

# 说明

本文介绍如何实现IDaaS登录阿里云控制台(基于阿里云控制台角色)。

参考文档进行角色SSO时阿里云SP的SAML配置 (opens new window)

# 操作流程

# 前提条件

管理员拥有阿里云账号。

管理员拥有IDaaS企业中心访问权限。

# 认证配置

# 阿里云系统配置

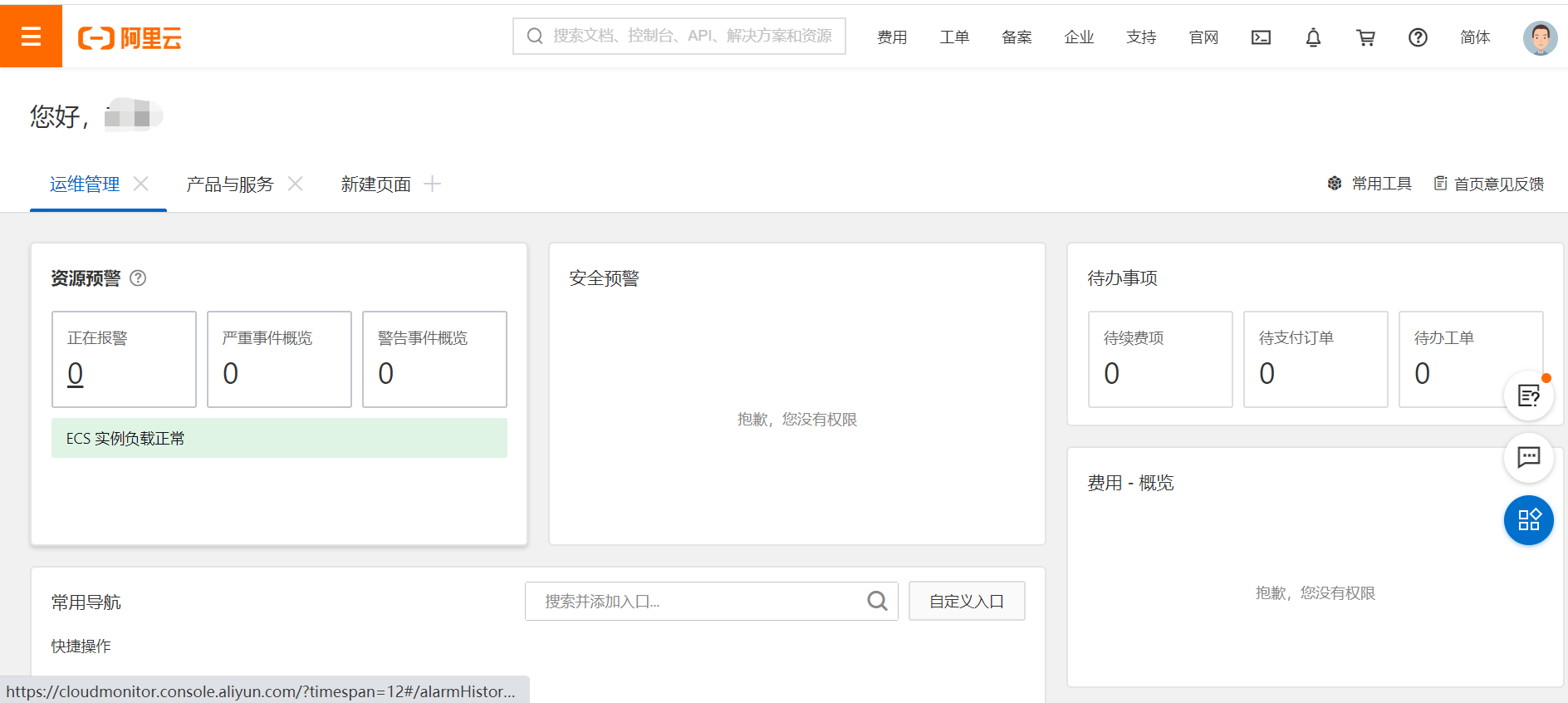

- 以管理员身份登录阿里云【控制台】--》【RAM访问控制】--》【sso管理】,创建身份提供商。

- 编辑供应商名称,上传元数据文档,上传IDAAS提供的IDP元数据(保存为xml格式的文件),下载IDaaS的IDP元数据请访问 https://{your_domain}/api/v1/saml2/idp/metadata。

- 配置完成后打开SAML服务提供商元数据URL查看阿里云的元数据。

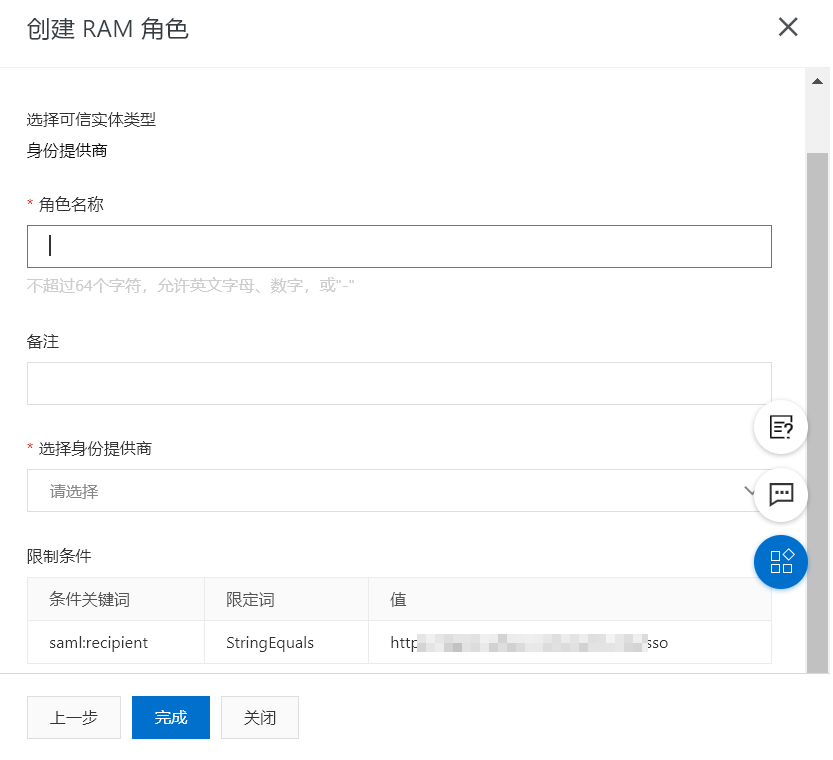

- 新建RAM角色。

# IDaaS配置

登录IDaaS企业中心【资源】--》【应用】--》【预集成应用】--》搜索阿里云。

根据阿里云元数据 (opens new window)进行认证参数配置。

点击应用图标【认证配置】--》【映射配置】--》添加映射。

在 SAML 断言的AttributeStatement元素中,必须包含如下阿里云要求的Attribute元素:

Name属性值为https://www.aliyun.com/SAML-Role/Attributes/Role 的Attribute元素

- 角色ARN 与身份提供商 ARN 组合而成的,中间用英文逗号(,)隔开。这两个 ARN 您可以在阿里云控制台获取: 角色 ARN:在 RAM 角色管理页面,单击 RAM 角色名称后,基本信息页面可以查看对应的 ARN。 身份提供商 ARN:在 SSO 管理页面的角色 SSO 页签下, 单击身份提供商名称后,身份提供商信息页面可以查看对应的 ARN。

Name属性值为https://www.aliyun.com/SAML-Role/Attributes/RoleSessionName 的Attribute元素

- 该元素为必选且只能有一个。其包含的AttributeValue元素取值将被用来作为登录用户信息的一部分显示在控制台上和操作审计日志中。如果您有多个用户使用同一个角色,请确保使用可以唯一标识用户的RoleSessionName值,以区分不同的用户,如员工 ID、email 地址等。 其 AttributeValue元素取值要求:长度不少于2个字符且不超过32个字符,只能是英文字母、数字和以下特殊字符:-_.@=,+。

切换至 “授权管理-应用账号” 页签,添加账号。

# 登录验证

授权用户登录IDaaS用户中心,单击阿里云logo,单点登录阿里云系统。